Ncrack é uma ferramenta de código aberto para autenticação de rede . Ele foi projetado para craqueamento paralelo de alta velocidade usando um motor dinâmico que pode se adaptar a diferentes situações de rede. Ncrack também pode ser extensivamente aperfeiçoá-lo para casos especiais, embora os parâmetros padrão são genéricos o suficiente para cobrir quase todas as situações. Ele é construído sobre uma arquitetura modular que permite a extensão fácil de suportar protocolos adicionais. Ncrack é projetado para empresas e profissionais de segurança para auditar grandes redes de padrão ou senhas fracas de forma rápida e confiável. Ele também pode ser usado para realizar os ataques de força bruta bastante sofisticados e intensiva contra serviços individuais.

Instalação:

Baixe o arquivo:

$ wget http://nmap.org/ncrack/dist/ncrack-0.4ALPHA.tar.gz

Descompacte:

$ tar -xzf ncrack-0.4ALPHA.tar.gz

Entre na Pasta Que foi gerada:

$ cd ncrack-0.4ALPHA

Execute :

$ ./configure

$ make

$ su root

$ make install

Quebra de Senha no FTP:

Vamos preparar a nossa wordlist :

No Ncrack exitem parâmetros bem similares ao do nmap nesse exemplo atacaremos um servidor FTP:

# ncrack -v -T5 --user caos -P /root/senhas.txt 192.168.0.33:21

Onde: -v : Modo verboso, nos da mais informações sobre o alvo;

-T5 : Intensidade do ataque, que Varia de 0 a 5, onde 3 é defult;

--user: Especifica um unico Usuario;

-P : Especifica uma lista de senhas;

192.168.0.33:21 : Servidor do ip ":" Porta do alvo.

Login: caos

Senha: hackercomcafe

Quebra de senha no SSH:

Onde: -v : Modo verboso, nos da mais informações sobre o alvo;

-T5 : Intensidade do ataque, que Varia de 0 a 5, onde 3 é defult;

--user: Especifica um unico Usuario;

-P : Especifica uma lista de senhas;

192.168.0.33:22 : Servidor do ip ":" Porta do alvo.

Observe que o ataque foi efetuado com sucesso, obitivemos o Usuario e a Senha do SSH

Login: caos

Senha: P@ssword

Depois é só acessarmos o nosso serviço SSH:

Linux - Redes - Segurança da Informação

Em diversas situações o administrador bloqueia o ping em seu firewall, e se sente "seguro", mas a confiança é o seu maior erro. Vou mostrar uma alternativa de ping, que usamos quando o ping está bloqueado, nesse caso como podemos saber se um host está UP ou DOWN ?

Tive esse problema hoje pela manhã e depois de horas de pesquisa achei o ARPING.

Arping é uma ferramenta similar ao Ping no quisito envio de pacotes, mas com uma diferença ao invés dele mandar pacotes ICMP ele manda pacotes ARP isso é fantastico para redes locais(LAN'S). Pois o ARP não passa por roteadores, então não poderar sair para a internet.

Digitando apenas arping no shell temos informações de usagem básicas, para

mais informações consulte arping --help ou o manual "man arping".

A sintaxe básica é :

# arping -i eth0 -c 5 192.168.0.156

Onde: -i é a sua interface de Rede;

-c é a quantidade de pacotes que serão enviados.

Seguido pelo Ip da Vitima.

Para esse exercicio usaremos tambem a ferramenta netdiscover que vai ficar

apenas escutando toda minha rede, ele vai nos dizer quantos pacotes arp são

enviados para qual ip.

Sintaxe usada nesse caso é:

# netdiscover -i eth0 -r 192.168.0.0/24 -p

Onde -i é a interface da sua rede;

-r é range de sua rede;

-p é porque ele vai rodar em modo passivo.

Se a opção -p não estivesse abilitada ele enviaria um ARP para rede com uma

frequencia determinada por você, esse não é o nosso objetivo. Queremos apenas

escutar.

Sem mais delongas:

Bloquiei o PING na minha maquina alvo com o IPTABLES:

# iptables -A INPUT -p icmp --icmp-type echo-request -j DROP

Em seguida iremos pingar o nosso alvo:

# ping 192.168.0.156

O resultado foi negativo porque existe nosso firewall Rejeitando pacotes ICMP (ping)

Usando o Fping para tentar descobrir a maquina vitima:

# fping -a -g 192.168.0.0/24 > resultado.txt

Onde: -a só mostra os hosts que estão UP;

-g é passado o Range de Rede.

> Direcionamos para um arquivo de texto.

Colocaremos o Netdescover em modo passivo e escutando a nossa rede:

Agora mandamos pacotes ARP:

# arping -i eth0 -c 5 192.168.0.156

O resultado foi diferente :D Obtivemos sucesso em Passar pelo Firewall.

De 5 pacotes conseguimos enviar todos.

Conferindo com o Netdescover:

O netdescover conseguiu enxergar os 5 ARP pacotes enviados para o nosso alvo.

Bom é isso Vimos a eficiencia do ARPING contra um firewall.

Tive esse problema hoje pela manhã e depois de horas de pesquisa achei o ARPING.

Arping é uma ferramenta similar ao Ping no quisito envio de pacotes, mas com uma diferença ao invés dele mandar pacotes ICMP ele manda pacotes ARP isso é fantastico para redes locais(LAN'S). Pois o ARP não passa por roteadores, então não poderar sair para a internet.

Digitando apenas arping no shell temos informações de usagem básicas, para

mais informações consulte arping --help ou o manual "man arping".

A sintaxe básica é :

# arping -i eth0 -c 5 192.168.0.156

Onde: -i é a sua interface de Rede;

-c é a quantidade de pacotes que serão enviados.

Seguido pelo Ip da Vitima.

Para esse exercicio usaremos tambem a ferramenta netdiscover que vai ficar

apenas escutando toda minha rede, ele vai nos dizer quantos pacotes arp são

enviados para qual ip.

Sintaxe usada nesse caso é:

# netdiscover -i eth0 -r 192.168.0.0/24 -p

Onde -i é a interface da sua rede;

-r é range de sua rede;

-p é porque ele vai rodar em modo passivo.

Se a opção -p não estivesse abilitada ele enviaria um ARP para rede com uma

frequencia determinada por você, esse não é o nosso objetivo. Queremos apenas

escutar.

Sem mais delongas:

Bloquiei o PING na minha maquina alvo com o IPTABLES:

# iptables -A INPUT -p icmp --icmp-type echo-request -j DROP

Em seguida iremos pingar o nosso alvo:

# ping 192.168.0.156

O resultado foi negativo porque existe nosso firewall Rejeitando pacotes ICMP (ping)

Usando o Fping para tentar descobrir a maquina vitima:

# fping -a -g 192.168.0.0/24 > resultado.txt

Onde: -a só mostra os hosts que estão UP;

-g é passado o Range de Rede.

> Direcionamos para um arquivo de texto.

Colocaremos o Netdescover em modo passivo e escutando a nossa rede:

Agora mandamos pacotes ARP:

# arping -i eth0 -c 5 192.168.0.156

O resultado foi diferente :D Obtivemos sucesso em Passar pelo Firewall.

De 5 pacotes conseguimos enviar todos.

Conferindo com o Netdescover:

O netdescover conseguiu enxergar os 5 ARP pacotes enviados para o nosso alvo.

Bom é isso Vimos a eficiencia do ARPING contra um firewall.

Redes - Segurança da Informação

Um profissional de Segurança deve ter sempre um conceito básicos para sempre se nortear em seu trabalho. Ele deve pensar fora do normal pois para ele não é suficiente apenas o recurso e serviço está funcionando, é preciso estar funcionando de maneira segura. Pegaremos de Exemplo uma Aplicação Web.

Hoje em dia o programador, a preocupação maior é o funcionamento e a praticidade com que a sua aplicação vai rodar esquecendo de fundamentos básicos como atualização do seu apache por exemplo. Existem hoje alguns padrões para desenvolvimento seguro, boas praticas e informações sobre problemas de segurança já detectados, o problema é programadores tem prazos a cumprir e nem sempre possui experiencia suficiente para conseguir fazer uma aplicação segura.

A segurança da Informação consiste em Três principais pilares:

- Confiabilidade;

- Integridade;

- Disponibilidade.

Confiabilidade:

É simplesmente garantir que as informações não vaze, que a informação apenas seja usada por entidades que tenha acesso autorizado. Conhecido também como sigilo.Integridade:

É o principio que garante que a informação não seja alterada, deixando-a pura e livre de mudanças não autorizada.Disponibilidade:

É a garantia que a informação estará Disponível, sempre que seus usuários necessitem dessa informação. A disponibilidade como sendo a propriedade de um sistema ou de um recurso do sistema ser acessível e utilizável sob demanda por uma entidade autorizada do sistema.Elementos Ativos

É o que sustenta a operação do Negocio ( na Informática ) Pode ser classificado em:- Tangíveis

- Intangíveis

- Lógicos

- Físicos

- Humanos

Tangíveis:

informações impressas, móveis, hardware (Ex.: impressoras, escâneres);

Intangíveis:

Marca de um produto, nome da empresa, confiabilidade de um órgão federal etc.;

Lógicos:

informações armazenadas em uma rede, sistema ERP (sistema de gestão integrada) etc.;

Físicos:

Galpão, sistema de eletricidade, estação de trabalho etc.;

Humanos:

São os funcionários.

Você que um Segurança da informação, terá que conseguir encontra um sistema harmônico que englobe todos esses processos. Lembre-se que cada caso é um caso.

Arquitetura de Segurança OSI – Recomendação X.800

Ataque à segurança é qualquer ação que comprometa a segurança da informação.

Mecanismo de segurança é um processo (ou um dispositivo que incorpore tal processo) projetado para detectar, impedir ou permitir a recuperação de um ataque à segurança.

Serviço de segurança tem por objetivo frustrar ataques à segurança utilizando-se de um ou mais mecanismos de segurança.

Vulnerabilidade

De acordo com a RFC 4949:

Vulnerabilidade: Uma falha ou fraqueza no projeto, implementação ou operação e gerenciamento de um sistema que poderia ser explorada para violar a política de segurança desse sistema.

As vulnerabilidades podem ser:

- Vulnerabilidades de Hardware;

- Vulnerabilidades de Software;

- Vulnerabilidades de Armazenamento;

- Vulnerabilidades de Comunicação;

- Vulnerabilidades Humanas.

Comentarei as 3 mais importantes:

Vulnerabilidade de Hardware:

Gabinetes com defeito de Fabrica, ou com mal funcionamento, é tudo que você pode chutar quando não está funcionando corretamente.

Vulnerabilidade de Software:

São softwares que são feitos na maioria das vezes sem planejamento, com erros, bugs, esses erros gritantes ou não. Aqui se encaixa o conceitos de 0days que são os dias em entre a descoberta de uma falha até o dia em que o programador corrige a vulnerabilidade.

Vulnerabilidade de Humana:

Fator mais fraco do Elo, nesse fator você devera investir maior parte do seu esforços. O fator humano é realmente bem complexo. Treinamento adequado, limitação do que ele pode ou não fazer. Quais privilégios ele terá ? Por quanto tempo? Pra que ele precisa desses privilégios?

Ameaças:

Ameaça é algo que possa provocar danos à segurança da informação, prejudicar as ações da empresa e sua sustentação no negócio, Possível perigo que pode vir a explorar uma vulnerabilidade.

Que podem ser:

- Externas: Todas tentativas de Ataques Vinda de fora do Ambiente.

- Internas: Independente de estarem conectados na Internet ou não, São todas as tentativas vinda de Dentro do Ambiente.

O maior perigo é o que vem de dentro da sua empresa, o usuário é o principal vilão, mesmo que ele não saiba ou não tenha a intenção de prejudicar.

Ataque:

Um ato inteligente que é uma tentativa deliberada de burlar serviços de segurança e violar a política de segurança de um sistema.

Serviço de Autenticação:

A autenticação o que remete à confirmação da procedência de um objeto ou pessoa, neste caso, frequentemente relacionada com a verificação da sua identidade. Simplificando é a garantia de que a entidade se comunicando é aquela que ela afirma ser.

Possui dois passos:

Identificação: Geralmente um nome de usuário.

Verificação:

- Algo que eu sei (Ex: senha)

- Algo que eu possuo (Ex: Smart Card)

- Algo que eu sou (Ex: Biometria)

Autenticação forte usa duas ou mais informações de verificação distintas.

Redes - redes de computadores - Segurança da Informação

TCPdump é um poderoso Sniffer com interface em linha de comando.

Ele deve ser usado como root (Superuser) ou com direitos de super usuario.

#apt-get install tcpdump

Para ver as dependencias:

#apt-cache depends tcpdump

Se nenhum protocolo é especificado, todos os protocolos são usados.

Se nenhuma fonte ou destino for especificado, os "src ou dst" palavras-chave são aplicadas.

Por exemplo, "host 10.2.2.2" é equivalente a "src ou dst anfitrião 10.2.2.2".

Se nada for especificado host é usado.

Por exemplo, "src 10.1.1.1" é equivalente a "src host 10.1.1.1".

Negação NOT ("não") tem maior precedência. Alternância OR ("ou") e de concatenação AND ("e") têm a mesma precedência e associam esquerda para a direita.

Por exemplo,

"not tcp port 3128 and tcp port 23" is equivalent to "(not tcp port 3128) and tcp port 23".

"not tcp port 3128 and tcp port 23" is NOT equivalent to "not (tcp port 3128 and tcp port 23)"

Tradução : "Não tcp porta 3128 e porta TCP 23" é equivalente a "(não a porta TCP 3128) e tcp porta 23".

"Não a porta TCP 3128 e TCP porta 23" não é equivalente a "não (porta TCP 3128 ea porta TCP 23)"

Os dados capturados não são armazenadas em texto simples para que você não pode lê-lo com um editor de texto, você tem que usar uma ferramenta especial como TCPdump ou Wireshark, que fornece uma interface gráfica.

Ele deve ser usado como root (Superuser) ou com direitos de super usuario.

1. Intalação do TCPDUMP:

Fazer o download do programa:#apt-get install tcpdump

Para ver as dependencias:

#apt-cache depends tcpdump

2. Sintaxe:

Protocolos suportados:

ether, FDDI, IP, ARP, RARP, DECNet lat, sca, moprc, mopdl, TCP e UDP.Se nenhum protocolo é especificado, todos os protocolos são usados.

Para onde apontar:

* src, dst, src e dst, src ou dst *Se nenhuma fonte ou destino for especificado, os "src ou dst" palavras-chave são aplicadas.

Por exemplo, "host 10.2.2.2" é equivalente a "src ou dst anfitrião 10.2.2.2".

Host(s):

Values: net, port, host, portrange.Se nada for especificado host é usado.

Por exemplo, "src 10.1.1.1" é equivalente a "src host 10.1.1.1".

Operações lógicas:

Valores: NOT (não), AND (e), OR (ou).Negação NOT ("não") tem maior precedência. Alternância OR ("ou") e de concatenação AND ("e") têm a mesma precedência e associam esquerda para a direita.

Por exemplo,

"not tcp port 3128 and tcp port 23" is equivalent to "(not tcp port 3128) and tcp port 23".

"not tcp port 3128 and tcp port 23" is NOT equivalent to "not (tcp port 3128 and tcp port 23)"

Tradução : "Não tcp porta 3128 e porta TCP 23" é equivalente a "(não a porta TCP 3128) e tcp porta 23".

"Não a porta TCP 3128 e TCP porta 23" não é equivalente a "não (porta TCP 3128 ea porta TCP 23)"

3.Modo de Usar:

Para exibir a saída TCPdump padrão:

#tcpdumpEm modo Verboso:

#tcpdump -vMostra as interfaces que são suportadas:

#tcpdump -DPara exibir endereços numéricos ao invés de endeereços (DNS) simbólicos:

#tcpdump -nPara exibir a saída rápida:

#tcpdump -qCapturar de uma interface em particular:

# tcpdump -i wlan0Captura UDP:

#tcpdump udpCaptura de trafego na porta 80:

#tcpdump port httpCaptura o trafego e o armazena em um arquivo:

#tcpdump -F file_nameCapturar apenas 20 pacotes:

#tcpdump -c 20Para enviar a saída de captura em um arquivo em vez de diretamente na tela:

#tcpdump -w capture.logPara ler um arquivo de captura:

#tcpdump -r capture.logOs dados capturados não são armazenadas em texto simples para que você não pode lê-lo com um editor de texto, você tem que usar uma ferramenta especial como TCPdump ou Wireshark, que fornece uma interface gráfica.

Para exibir os pacotes com "www.google.com" como seu endereço de origem ou destino:

#tcpdump host www.google.comPara exibir os pacotes FTP provenientes de 192.168.1.100 para 192.168.1.2:

#tcpdump src 192.168.1.100 and dst 192.168.1.2 and port ftpPara exibir o conteúdo dos pacotes:

#tcpdump -ALinux - Redes - Segurança da Informação

# O que são redes de Computadores:

# Endereçamento :

• Cada dispositivo tem uma identificação única, ou seja, um endereço• Os endereços se comunicarão via rede, por meio dos protocolos de transmissão

• Na Internet, endereços utilizados são IP, do protocolo TCP/IP

# Protocolo:

- São um conjunto de regras que definem a melhor forma de uso de determinada ação.

- Protocolos definem as regras de construção de um pacote, criando uma linguagem comum entre diferentes máquinas, que inclui:

– Endereços

– Correções de erros

– Regras de reconstrução de pacotes

– Controle de fluxo

# Serviços de rede:

- Conjunto de operações implementadas por um protocolo

- Cada serviço pode ser usado por diferentes aplicações

- Uma aplicação também pode usar vários serviços

Ex. Browser de internet

- Serviços orientados à conexão

- Estabelece conexão prévia à transmissão dos dados

- Gera uma comunicação de dados confiável

- Possibilita correção de erros e controle de fluxo

- Gera overhead na comunicação

- Serviços sem conexão

- Envia dados sem conhecimento prévio

- Mais rápido

- Menos confiável, pois não há garantia de entrega

# Meios # Classificação das redes

• São os meios em que os dados trafegam.

• Meios físicos são variados:

– Cabo coaxial

– Cabo par trançado

– Fibra óptica

– Ondas de rádio

– Infravermelho

– Outros meios

Redes

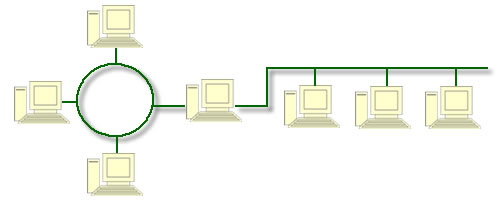

É a combinação que dispositivos da rede estão e as interconexões entre eles.

A duas Categorias:

Lógica: é a maneira que os dados são transmitidos através de um dispositivo para outro. A mesma pode ser alteradas dinamicamente por equipamentos especiais como Roteadores e Switches.

Física: é a aparência física que a rede forma. A forma de cada topologia influencia em diversos pontos considerados críticos, como flexibilidade, segurança e velocidade.

Tipos de Topologias:

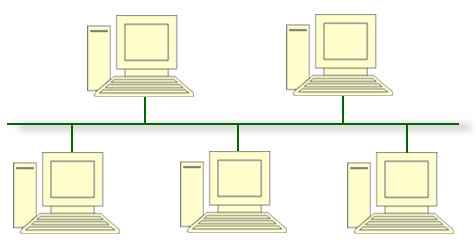

Barramento: Todos os computadores são ligados em um mesmo cabo, onde precisa de uma terminação em cada ponta para que o dados não se propagem além da rede.

Por outro lado o gerenciamento é mais complicado , por ter mais nós o número de colisão é mais intenso a taxa de erro é grande por causa de problemas que podem surgir nas placas e conexões.

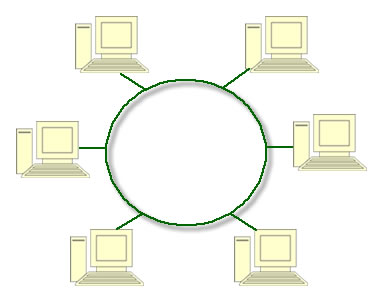

Anel: é um desenho circular onde os dados trafegam apenas em uma direção passando por todos os dispositivos.

Nenhum computador tem acesso ilimitado a rede, devido ao acesso ao meio orientado.

No caso de um computador falhar toda a rede pode ser comprometida, se for necassario trocar ou fazer manutenção em algum cabo ou computador toda rede para.

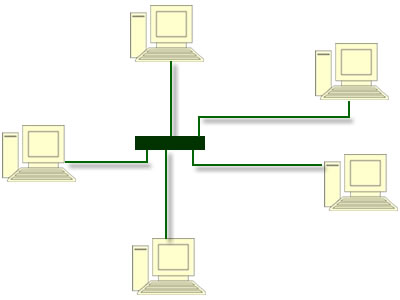

Estrela: é a mais usada hoje em dia, os dispositivos são ligados em através de um conector. A vantagem é que se algo acontecer com algum dispositivo os outros não vão ser afetadas. A administração é mais fácil, assim como a instalação, configuradão e reconfiguração.

Quando a rede se torna grande ela tende a ter muitos switchs assim sendo muito cara, se o concentrador falhar todo o segmento cai.

Malha ou Mesh: Não vemos muito em LANS, sendo mais comuns em grandes redes WANS. Nesse tipo de topologia, os nós possuem mais de uma conexão. A rede é robusta.

Estrutura Mista ou Híbrida: A topologia híbrida é bem complexa e muito utilizada em grandes redes. Nela podemos encontrar uma mistura de topologias, tais como as de anel, estrela, barra, entre outras, que possuem como características as ligações ponto a ponto e multiponto.

Consultas: http://www.infoescola.com/informatica/topologias-de-redes/

http://pt.wikipedia.org/wiki/Topologia_de_rede

Redes

Tipos de Transmissão de Dados:

Não são termos exclusivos de redes de computadores, então vamos manter em mente que estamos falando de comunicação em geral (pode ser inclusive entre pessoas conversando, que vai ser o meu exemplo durante o texto).

A transmissão de Dados pode ser Basicamente de três maneiras: Unicast, Broadcst e Multicast.

Não são termos exclusivos de redes de computadores, então vamos manter em mente que estamos falando de comunicação em geral (pode ser inclusive entre pessoas conversando, que vai ser o meu exemplo durante o texto).

A transmissão de Dados pode ser Basicamente de três maneiras: Unicast, Broadcst e Multicast.

Unicast é um endereçamento para um pacote feito a um único destino. É uma rede simples, Ponto a ponto.

É a comunicação de um host com outro dispositivo, fazendo uma analogia bem basica é uma conversa em particular, onde outros não podem "escutar" nada, apenas quem está se comunicando.

Unicast : O host A conversa com o host B;

Entre os exemplos de protocolos que usam transmissões unicast estão HTTP, SMTP, FTP e Telnet.

Broadcast : O Broadcast é um Host que manda uma mensagem pra todo mundo do seu segmento de rede quem se interessar pela mensagem escuta.

Imagine a seguinte situação você está em sua casa e a sua mãe grita o nome do seu irmão mais novo você escutou o que ela disse, mas como a mensagem não lhe interessa você simplesmente ignora. No Broadcast não importa se você solicitou a informação ou não.

Host A se comunicando com todos. ( Um fofoqueiro )

Ex: Arp e Dhcp.

Multicast : É uma mensagem enviada a um grupo. Multicast é nada mais ou nada menos que um Broadcast sofisticado, um fofoqueiro esperto que escolhe a quem vai contar a sua mensagem.

Um exemplo de transmissão multicast é a transmissão de vídeo e de voz associada a uma reunião de negócios colaborativa, com base em rede.

Redes

Modelo de Referencia OSI

O modelo OSI (Open System Interconection) onde o seu objetivo era ser o padrão de comunicação entre computadores, mas por ser um modelo muito teórico, ficou reservado para estudos e compreensão de cada camada, esse modelo surgiu em um momento onde cada fabricante usava um protocolo propio, dificultando assim a comunicação de usuários de marcas diferentes. O modelo OSI que é definido em regras no processo de comunicação e esse processo foi quebrado em sete camadas.

Vamos começar de Cima pra baixo:

Imaginemos que uma pessoa quer acessar um site qualquer da internet, ela vai digitar em seu navegador e digitar o nome do site que ela deseja visualizar, no modelo OSI acontece que, a requisição vai sair da camada mais alta e vai passando pelas outras adquirindo informações de cada uma delas até chegar na camada fisica e ser converdito em bits e depois em sinais onde irão trafegar na rede até o destino, esse sinal ao chegar em seu Destino fara o processo inverso sendo remontados e apresentados ao serviço de lá.

O modelo OSI será muito falado, vou dar uma visão bem rasteira e bem superficial:

A camada de aplicação é parte que interage mais com o usuário, é o software onde o cliente acessa a internet via o seu browser.

A camada de Apresentação temos compressão, criptografia que são preparações para serem apresentadas para a camada de aplicação

Sessão sincronismo entre os diálogos e as aplicações, controle de fluxo, modo de transmissão se é em uma direção, em duas direções ou em duas direções simultaneamente ( Simplex, Half-Duplex e Full-Duplex)

Transporte é responsável pela confiabilidade entre as conexões se elas exigem que seja segura e lenta ou veloz e não-confiável ( TCP e UDP ), Portas logicas onde se é escutado ou chamado em uma conexão.

Na camada de Rede As funções da camada de rede são Endereçamento lógico onde se atribui um número único para aquele host chamado de IP, Roteamento que é o caminho onde os sinais iram trafegar.

Na Enlace delimitação de quadros, controle de erros e de fluxo, mascara o erro para que chegue tudo ok em sua camada mais abaixo.

Camada Fisica é onde os Dados e tudo que temos nos pacotes são codificação em bits e depois em sinais ou são Decodificação.

O modelo OSI (Open System Interconection) onde o seu objetivo era ser o padrão de comunicação entre computadores, mas por ser um modelo muito teórico, ficou reservado para estudos e compreensão de cada camada, esse modelo surgiu em um momento onde cada fabricante usava um protocolo propio, dificultando assim a comunicação de usuários de marcas diferentes. O modelo OSI que é definido em regras no processo de comunicação e esse processo foi quebrado em sete camadas.

Vamos começar de Cima pra baixo:

Imaginemos que uma pessoa quer acessar um site qualquer da internet, ela vai digitar em seu navegador e digitar o nome do site que ela deseja visualizar, no modelo OSI acontece que, a requisição vai sair da camada mais alta e vai passando pelas outras adquirindo informações de cada uma delas até chegar na camada fisica e ser converdito em bits e depois em sinais onde irão trafegar na rede até o destino, esse sinal ao chegar em seu Destino fara o processo inverso sendo remontados e apresentados ao serviço de lá.

O modelo OSI será muito falado, vou dar uma visão bem rasteira e bem superficial:

A camada de aplicação é parte que interage mais com o usuário, é o software onde o cliente acessa a internet via o seu browser.

A camada de Apresentação temos compressão, criptografia que são preparações para serem apresentadas para a camada de aplicação

Sessão sincronismo entre os diálogos e as aplicações, controle de fluxo, modo de transmissão se é em uma direção, em duas direções ou em duas direções simultaneamente ( Simplex, Half-Duplex e Full-Duplex)

Transporte é responsável pela confiabilidade entre as conexões se elas exigem que seja segura e lenta ou veloz e não-confiável ( TCP e UDP ), Portas logicas onde se é escutado ou chamado em uma conexão.

Na camada de Rede As funções da camada de rede são Endereçamento lógico onde se atribui um número único para aquele host chamado de IP, Roteamento que é o caminho onde os sinais iram trafegar.

Na Enlace delimitação de quadros, controle de erros e de fluxo, mascara o erro para que chegue tudo ok em sua camada mais abaixo.

Camada Fisica é onde os Dados e tudo que temos nos pacotes são codificação em bits e depois em sinais ou são Decodificação.

Redes

Assinar:

Comentários

(

Atom

)